[사진=게티이미지뱅크]

과학기술정보통신부는 한국인터넷진흥원(KISA)과 함께 작년 11월 진행한 '2021년 하반기 사이버위기대응 모의훈련' 결과를 17일 발표했다. 이 훈련은 작년 11월 1일부터 약 3주간 285개의 기업과 9만3257명의 임직원을 대상으로 실시됐다. 정부는 이 기업에 해킹메일 전송 후 대응 절차를 점검하고, 분산서비스거부(DDoS) 공격·복구 점검과 기업의 내외부 시스템 모의침투를 수행했다.

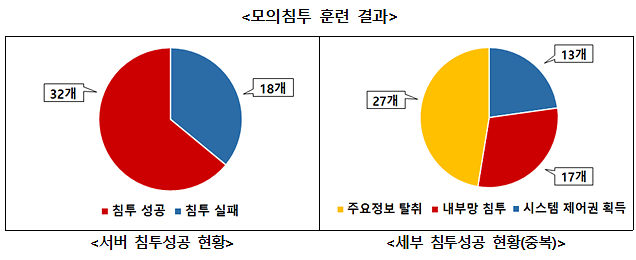

모의침투는 화이트해커가 기업의 홈페이지 등 웹서버와 업무용 서버에 침입을 시도해 서버가 보안 위협에 노출돼 있는지 여부를 확인하는 방식이다. 참여기업 50개사 중 32개사의 서버에서 보안취약점을 이용한 시스템 제어권 획득(13개사), 내부망 침투(17개사), 주요정보 탈취(27개사)가 가능한 문제점이 확인됐다.

내부망 침투에 성공한 17개 기업의 약점은 취약한 와이파이(Wi-Fi) 패스워드 사용 환경이었다. 주요정보를 탈취당한 27개 기업의 유출 통로는 인증절차가 없는 공유폴더와 복합기, 웹 취약점 등이었다.

정부는 모의침투 훈련 후 기업의 중요정보 유출방지를 위해 취약점 점검‧제거 방법, 신규 취약점 동향 및 패치 방법 등을 제공했다.

2021년 하반기 사이버위기대응 모의훈련 중 '모의침투' 훈련 결과 [자료=과기정통부]

과기정통부는 "훈련 재참여 기업의 감염률은 3.6%로, 신규참여기업의 감염률 8.0%보다 45% 적게 나타났다"며 "훈련이 거듭될수록 대응능력이 향상됨을 알 수 있었다"고 설명했다. 과기정통부는 해킹메일 훈련에 더해 랜섬웨어 사례, 예방수칙, 복구절차 등 정보보안 교육도 실시했다.

대기업 10개사와 중견·중소기업 34개사가 참여한 DDoS 훈련은 기업의 웹사이트에 실제 DDoS 공격을 수행하는 방식으로 진행됐다. 정부는 공격 후 보안장비가 이를 탐지하기까지 걸린 시간과 대응 소요시간을 측정했다. 정부는 자원고갈·웹부하·데이터베이스부하 등을 유발하는 신규 공격에 대한 대응능력도 함께 점검했다.

DDoS 공격 탐지와 대응 훈련 결과, 보안투자 여력이 있는 대기업이 중소기업보다 상대적으로 우수한 것으로 나타났다. 대기업의 평균 공격 탐지·대응 시간은 각각 5분·16분으로, 중견·중소기업의 평균치인 9분·23분보다 짧았다. 이는 작년 상반기에 참여한 20개 대기업의 탐지·대응시간인 3분·19분, 38개 중견·중소기업의 탐지·대응시간인 9분·22분과 비슷한 결과다.

홍진배 과기정통부 정보보호네트워크정책관은 "세계적으로 사이버위협이 증대되고 있는 만큼 정부 모의훈련에 많은 기업이 적극적으로 참여해 취약점을 사전에 파악하고 조치해 피해를 최소화해줄 것을 당부한다"며 "올해는 메타버스 이용자 정보탈취, 대체불가능토큰(NFT) 관련 권한탈취 후 부정판매 등에 대한 위협 대응 중심으로 시나리오를 개발해 모의훈련을 추진할 계획"이라고 말했다.

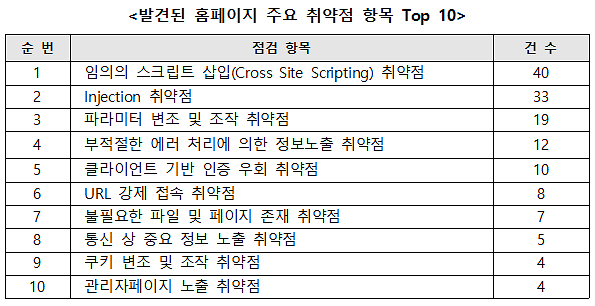

2021년 사이버위기대응 모의훈련 중 홈페이지 취약점 점검 결과 [자료=과기정통부]

![[포토] 2025 아주경제 미래 전망 총장 포럼](https://image.ajunews.com/content/image/2024/12/23/20241223204826600972_518_323.jpg)

![[슬라이드 포토] 2024 SBS 연기대상 레드카펫을 빛낸 배우들](https://image.ajunews.com/content/image/2024/12/21/20241221223535311348_518_323.jpg)

![[포토] 남태령 넘는 트랙터 상경 농민들](https://image.ajunews.com/content/image/2024/12/21/20241221154214630050_518_323.jpg)

![[포토] 윤대통령 측 석동현 변호사, 서울고검 앞에서 입장 표명](https://image.ajunews.com/content/image/2024/12/19/20241219161112655781_518_323.jpg)