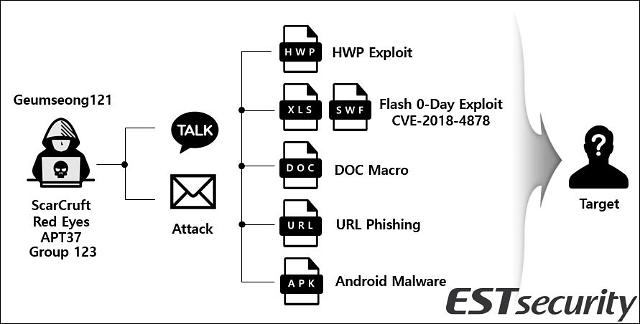

대북 단체 및 국방 분야를 주요 공격 대상으로 사이버 침투 활동을 일삼아온 이 공격 그룹은 각 보안 기업마다 ▲ScarCruft(Kaspersky Lab), ▲Red Eyes(AhnLab), ▲APT37(FireEye), ▲Group 123(Talos) 등 다양한 이름으로 불리고 있다. 해외에서 전혀 보고되지 않았던 최신의 제로데이(Zero-Day) 보안 취약점을 국내 공격에 사용한 바 있는 것으로 알려졌다.

특히 국내 업무 환경에 특화된 HWP 문서 파일 취약점을 자주 사용한다. 지난해에는 카카오톡 (PC버전) 메신저를 통해 MS-OFFICE 엑셀(*.XLS) 파일에 최신 취약점을 삽입해 악성코드를 전파하는 등 갈수록 지능화된 공격 수법을 사용하는 것으로 나타났다.

이 공격 그룹은 2017년에 포털 사 비밀번호 입력을 요구하는 고전적인 피싱 공격도 수행한 바 있는 것으로 확인됐다. 이스트시큐리티 시큐리티대응센터(ESRC)는 이 공격 그룹이 올해 3월부터 특정 대상의 안드로이드 기반 모바일 기기를 겨냥한 스피어 피싱 공격을 수행한 정황을 새롭게 발견했다.

ESRC는 이 공격 그룹을 ‘Geumseong121’으로 명명하고 이들이 수행하는 사이버 보안 위협을 꾸준히 추적 분석해 왔다. ESRC는 이 그룹이 2018년 3월 현재 한국의 특정 IP 주소를 거점으로 활동한 정황을 일부 포착한 상태다. 지난해 또 다른 IP 주소를 거점으로 대북 관련 분야에 소속된 국내 특정인을 대상으로 HWP 취약점 공격을 수행한 것도 확인했다.

이 밖에도 발견된 두 공격은 모두 동일한 악성 도메인으로 연결되는 공통점이 있으며, 해당 공격 흔적에서 북한식 언어 표현 방식도 일부 발견했다고 이스트시큐리티는 전했다.

문종현 이스트시큐리티 시큐리티대응센터 이사는 “이번 공격은 안드로이드 기반의 악성 앱을 설치하도록 유도하는 특징이 있다”며 “악성 앱에 감염될 경우 주소록, 통화기록, 문자메시지, 등록계정, 통화녹음 등 민감한 정보가 유출될 가능성이 있기 때문에 각별한 주의가 요구된다”고 당부했다.

![[날씨] 아침 기온 0도 안팎 뚝…일교차 15도 내외](https://image.ajunews.com/content/image/2024/11/23/20241123161702152439_388_136.jpg)

![[슬라이드 포토] 성수동이 들썩 오데마 피게 포토콜 참석한 스타들](https://image.ajunews.com/content/image/2024/11/22/20241122205657914816_518_323.jpg)

![[포토] 제8회 서민금융포럼](https://image.ajunews.com/content/image/2024/11/21/20241121114536531007_518_323.jpg)

![[포토] 기조연설 하는 페이커 이상혁](https://image.ajunews.com/content/image/2024/11/20/20241120115246771576_518_323.jpg)

![[포토] 발왕산은 벌써 겨울](https://image.ajunews.com/content/image/2024/11/19/20241119205226273772_518_323.jpg)