‘파밍 공격’은 공격자가 가짜 인터넷 뱅킹 사이트를 만들어 놓고, 정상적인 은행 고객을 가짜 사이트로 유도해 고객으로부터 인터넷 뱅킹 관련 인증 정보를 탈취해 고객의 돈을 훔쳐가는 대표적인 인터넷 뱅킹 서비스의 공격 방식이다.

이번 악성코드는 접속만 해도 사용자가 인지하지 못하는 사이 악성코드가 설치되는 드라이브 바이 다운로드(Drive-by Download) 방식으로, 국내에서 많이 이용되는 스위트오렌지킷(Sweet-Orange Exploit Kit)으로 유포되고 있는 것으로 확인했다.

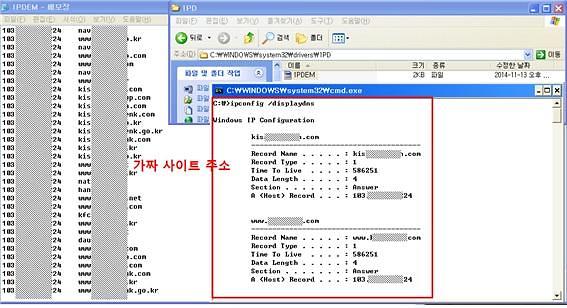

지금까지 파밍 악성코드는 호스트파일을 변조하여 가짜 인터넷 뱅킹 사이트로 유도하는 방식이었으나 이번에 SCH사이버보안연구센터가 발견한 악성코드는 DNS의 정보를 가지고 실행되고 있는 svchost.exe 프로세스의 dnsapi.dll에 메모리를 변조, DNS 정보 참조 위치를 바꿔 가짜 인터넷 뱅킹 사이트로 연결을 유도하는 방식으로 변했다.

김동석 연구원은“최근 밝혀진 파밍 공격방식의 변화는 악성코드 탐지에 있어 공격자가 호스트파일의 위변조가 검출되지 않도록 만든 기법”라며 “사용자들은 이러한 공격에 대비해 항상 백신 업데이트를 최신버전으로 유지하는 것이 중요하다”라고 강조했다.

DNS변조 방식[사진 = 순천향대]

※ svchost.exe : svchost.exe는 Windows(윈도우)에서 다양한 기능을 수행하는 데 사용하는 기타 개별 서비스를 호스팅하거나 포함하는 컴퓨터의 프로세스이다.(http://windows.microsoft.com/ko-kr/windows/what-is-svchost-exe#1TC=windows-7)

※ dnsapi.dll: Windows 운영 시스템을 위해 Microsoft에서 개발한 DLL 파일이다.

![[무안 제주항공 참사] 애경그룹, 계열사 경품 행사 논란에 깊이 사과](https://image.ajunews.com/content/image/2025/01/04/20250104214314501676_388_136.jpg)

![[날씨] 수도권 눈...서울에 최대 5cm 내린다](https://image.ajunews.com/content/image/2025/01/04/20250104212214377433_388_136.jpg)

![[포토] 한자리에 모인 4대 총수 (2025 경제계 신년인사회)](https://image.ajunews.com/content/image/2025/01/03/20250103230547467123_518_323.jpg)

![[포토] 혼란스러운 한남동 관저 일대](https://image.ajunews.com/content/image/2025/01/03/20250103091041584033_518_323.jpg)

![[포토] 대통령 관저 앞 지지자 해산시키는 경찰](https://image.ajunews.com/content/image/2025/01/02/20250102171858772703_518_323.jpg)

![[포토] 차분한 분위기속에서 열린 2025 증권·파생상품시장 개장식](https://image.ajunews.com/content/image/2025/01/02/20250102104514363943_518_323.jpg)