상위 버전으로 업그레이드하기 쉽지 않다면 어떻게 쓰는 것이 안전할까? 다양한 유형별 위협과 대응방안을 알아본다.

윈도XP 지원이 종료된다고 해서 당장 윈도XP를 탑재한 PC가 작동하지 않는 것은 아니다.

하지만 가장 큰 문제인 윈도 업데이트 기능이 중단된다. 문제는 사용자들이 인지하지 못할 뿐 실상 윈도XP는 이 업데이트를 통해 OS에 대한 안정성뿐만 아니라 사용자의 편의을 위한 제품 생명을 연장해 왔다는 점이다. 여기에는 윈도XP의 작은 버그 수정은 물론 최신 드라이버 지원, 최신 보안 위협에 대한 패치 등이 포함된다.

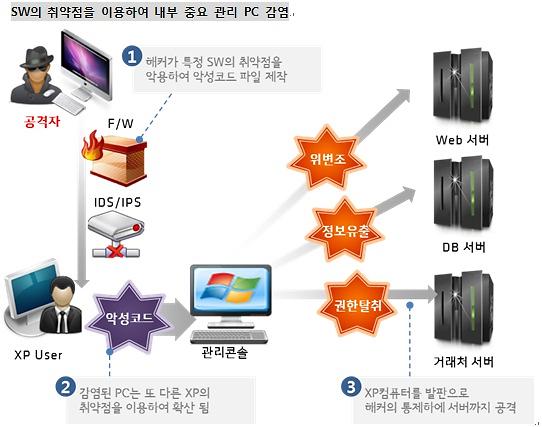

◆SW 취약성으로 사내 PC 감염되는 경우

가장 우려되는 시나리오는 업데이트 기능 중단에 따른 SW 취약성으로 사내 PC가 감염된 경우다.

해커가 SW취약성을 이용해 악성코드를 제작하고 이를 인터넷 또는 메일 등으로 유포시킨 후 사내의 한 PC가 감염되면 내부망을 따라 다른 PC로 전염될 수 있다. 최악의 경우 사내 윈도XP 컴퓨터를 통해 해커가 주요 서버까지 공격할 수도 있다.

이같은 경우에 대한 주요 대응 방안은 1) 사용하는 SW의 최신 업데이트, 2) 의심되는 파일의 다운로드 실행 자제, 3) 행위기반 악성코드 탐지 솔루션 도입, 4) 관리콘솔에 대한 물리적 논리적 접근제한, 5) IPS/IDS를 통한 이상 패턴 탐지 등이 있다.

SW의 취약점을 이용하여 내부 중요 관리 PC 감염

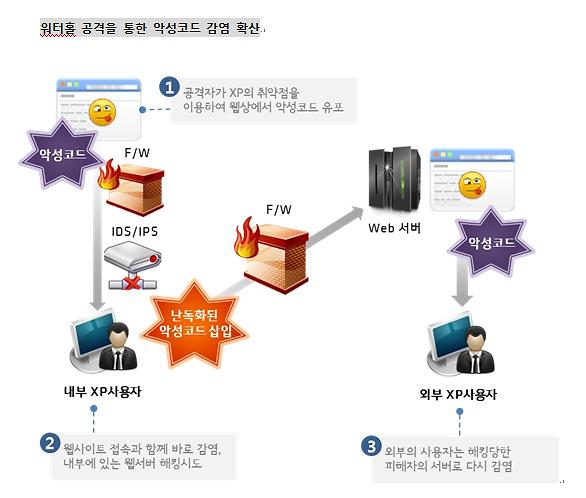

◆워터홀 공격으로 악성코드 감염된 경우

공격자들은 사용자들이 주로 웹사이트를 이용하는 점을 악용하여 사용자들이 접속할만한 불특정 다수의 웹사이트를 해킹한 후, 난독화된 코드를 삽입, OS자체의 취약점을 이용, 악성코드를 설치하도록 유도할 수 있다.

윈도XP에 대한 업그레이드 지원이 되지 않기 때문에 해커가 인터넷망을 통해 무차별 악성코드를 살포하면 윈도XP 기반의 PC는 속수무책 당할 수밖에 없다.

해당 시나리오에 대한 주요 대응 방안은 1) 악성코드를 유포여부를 탐지할 수 있는 프로그램 이용(크롬, 사이트가드 등), 2) 의심되는 사이트 접속 자제, 3) 악성코드 유포 사이트 탐지 및 차단 솔루션 이용, 4) IPS/IDS를 통해 악성코드 유포패턴과 등록 및 지속적인 모니터링, 5) 허용되지 않은 사용자에 대해서 22, 3389 등의 포트 차단 등이 있다.

워터홀 공격을 통한 악성코드 감염 확산

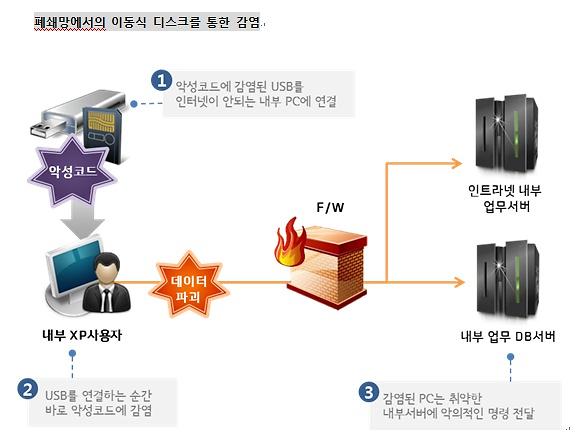

◆폐쇄망에서 이동식 저장도구를 사용한 감염

인터넷이 되지 않도록 폐쇄망을 구성했다고 하더라도 피해자는 업무용도로 데이터 전달 및 프로그램 설치를 해야 하고, 공격자는 이를 악용, 이동식 디스크에 악성코드를 심은 뒤 다양한 취약점을 통해 악의적인 명령을 전달할 수 있다.

윈도XP 기반 PC는 내달 8일 이후 지원이 되지 않기 때문에 해커는 더욱 손쉽게 공격용 악성코드를 제작 가능해 간단한 공격코드라도 쉽게 당할 수 있다.

해당 시나리오에 대한 주요 대응 방안은 1) 이동식 디스크에 대한 논리적/물리적 제한, 2) 시큐어 USB 이용한 매체 제어 관리, 3) 이동식 디스크 자체의 Autorun.inf의 자동 실행 차단, 4) 이동식 디스크 사용전 파일 검사 후 이동, 5) 업무 서버내에 허용되지 않는 포트 차단(22, 3389 등) 등이 있다.

폐쇄망에서의 이동식 디스크를 통한 감염

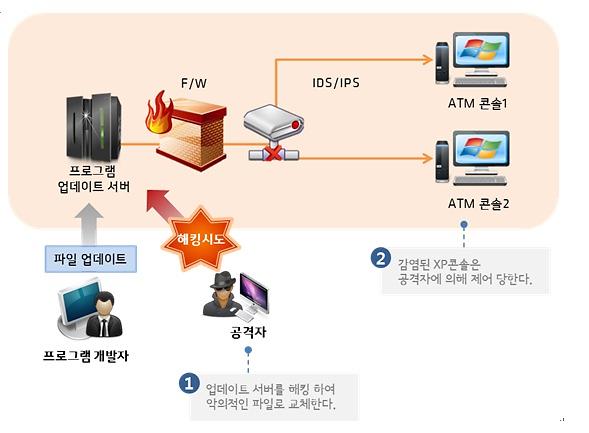

◆ ATM 업데이트 서버를 통한 해킹 시나리오

ATM은 내부 콘솔의 안정성과 가용성을 높이기 위해 쉽게 업데이트하기 어려운 점이 있으나 ATM 프로그램 업데이트나 내부적인 데이터 교환이 필요할 수 있다. 공격자는 이를 악용해 프로그램 개발자의 PC를 해킹하거나 프로그램 업데이트 서버를 해킹하여 악성코드를 확산시키고자 할 수 있다.

해당 시나리오에 대한 주요 대응 방안은 1) 업데이트 서버에 대한 주기적인 점검 및 보안강화, 2) SW 업데이트 및 설치에 대한 무결성 검사 필요, 3) ATM 자체에 이상행위를 탐지할 수 있는 HIDS 설치, 4) IPS/IDS에서 악의적인 통신 및 패킷 규칙 생성 등이 있다.

ATM 업데이트 서버를 통한 해킹 시나리오

김동우 이글루시큐리티 선행기술연구소장은 "XP 지원종료에 따른 가장 효율적인 대응방안은 윈도7, 윈도8등 상위 버전으로의 업그레이드"라며 " 지속적인 기술지원과 함께 보안 취약점을 자동으로 개선해줄 뿐만 아니라 업무의 성능 향상도 기대할 수 있다"고 말했다.

또 "아무리 좋은 백신 프로그램을 설치했다고 하더라도, 내부 시스템의 취약점이 존재할 경우 재감염될 수 밖에 없으며 백신 자체를 무력화 시킬 수도 있다. 다만, 업그레이드 비용에 대한 문제가 숙제로 남는다"고 말했다.

김 소장은 윈도XP로 인한 피해를 줄이려면 △오픈소스기반 OS 도입 △망분리와 함께 매체제어 관리 △제로데이 공격 탐지 솔루션 도입 및 보안 모니터링 강화 등을 제안했다.

그는 "만약 높은 도입 비용을 지불할만한 여건이 되지 않을 경우, 악성코드 침투 행위를 차단/탐지하여 제로데이 공격을 막아주는 단말 프로그램 도입과 침해사고 대응 시스템과의 연계를 고려할 수 있다"며 "이 경우, 제품 도입에서 기존 알려진 행위 차단 이상의 최신 공격기법까지 막아주어야 하며, OS의 버전 문제를 떠나 다양한 보안 문제를 동시에 해결할 수 있다는 장점이 있다" 고 설명했다.

덧붙여 이와 더불어 IPS/IDS 및 ESM을 이용한 보안 모니터링을 강화하고, 악성코드에 감염된 사용자를 최대한 빠른 시간 내"에 파악해 피해를 최소화 하는 대책이 필요하다"고 밝혔다.

![[포토] 경찰 출석하는 박종준 경호처장](https://image.ajunews.com/content/image/2025/01/10/20250110101347772711_518_323.jpg)

![[포토] 군사법원, 박정훈 대령 무죄 선고](https://image.ajunews.com/content/image/2025/01/09/20250109104729509983_518_323.jpg)

![[포토] 공수처장, 2차 체포영장 집행이 마지막이란 각오](https://image.ajunews.com/content/image/2025/01/08/20250108002008900920_518_323.jpg)

![[포토] 눈 내리는 제주항공 사고 현장](https://image.ajunews.com/content/image/2025/01/07/20250107105645774286_518_323.jpg)