지난해 사이버공격자는 암호화폐 탈취와 무단 채굴을 위해 악성코드를 적극적으로 활용했다.

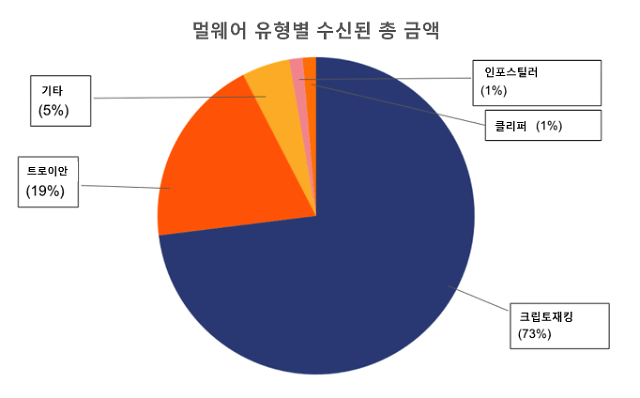

블록체인 데이터 플랫폼 기업 체이널리시스가 17일 발표한 자료에 따르면 가장 큰 규모로 피해를 일으킨 암호화폐 탈취 악성코드는 '크립토재커(Cryptojeacker)'로, 약 1억 달러(약 1195억원)의 금액을 무단 채굴했다.

블록체인 데이터 플랫폼 기업 체이널리시스가 17일 발표한 자료에 따르면 가장 큰 규모로 피해를 일으킨 암호화폐 탈취 악성코드는 '크립토재커(Cryptojeacker)'로, 약 1억 달러(약 1195억원)의 금액을 무단 채굴했다.

악성코드 유형별 암호화페 유출 비중[그래픽=체이널리시스]

암호화폐를 겨냥하는 대표적인 멀웨어 유형에는 인포스틸러(Info Stealer), 클리퍼(Clipper), 크립토재커, 트로이목마(Trojan) 등이 있다.

인포스틸러는 피해자 기기에 저장된 로그인 정보나 인증 수단, 파일, 자동완성 이력, 암호화폐 지갑 정보를 빼내는 악성코드다. 이를 통해 거래소에 무단 로그인하고 암호화폐를 유출할 수 있다.

클리퍼는 사용자 PC의 클립보드에 접근해 내용을 유출하거나 변조하는 방식이다. 암호화폐 지갑 주소를 복사·붙여넣기로 이용할 경우 공격자가 여기에 접근해 복사된 주소를 변조하고, 자신의 지갑 주소를 입력할 수 있다.

크립토재커는 피해자 컴퓨터 성능을 무단으로 이용해 암호화폐를 채굴하는 방식이다. 사용자 암호화폐를 직접적으로 유출하지는 않지만, PC 성능을 저하와 수명 단축 등의 영향이 있다. 특히 PC뿐만 아니라 기업 서버에 크립토재커를 설치하는 방식도 있다.

트로이목마는 정상적인 소프트웨어로 위장해 사용자 PC에 설치되는 악성코드로, 정보 유출이나 PC 제어권한 탈취 등을 위해 쓰인다.

클리퍼는 사용자 PC의 클립보드에 접근해 내용을 유출하거나 변조하는 방식이다. 암호화폐 지갑 주소를 복사·붙여넣기로 이용할 경우 공격자가 여기에 접근해 복사된 주소를 변조하고, 자신의 지갑 주소를 입력할 수 있다.

크립토재커는 피해자 컴퓨터 성능을 무단으로 이용해 암호화폐를 채굴하는 방식이다. 사용자 암호화폐를 직접적으로 유출하지는 않지만, PC 성능을 저하와 수명 단축 등의 영향이 있다. 특히 PC뿐만 아니라 기업 서버에 크립토재커를 설치하는 방식도 있다.

트로이목마는 정상적인 소프트웨어로 위장해 사용자 PC에 설치되는 악성코드로, 정보 유출이나 PC 제어권한 탈취 등을 위해 쓰인다.

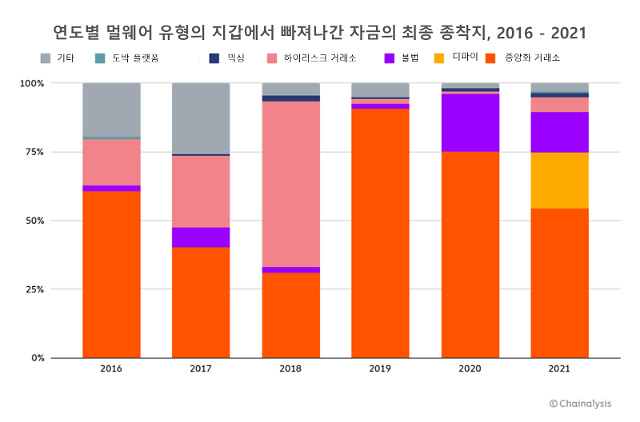

유출 암호화폐 최종 목적지[그래픽=체이널리시스]

암호화폐를 빼돌린 공격자는 자금 대부분을 중앙화 거래소 주소로 전송했다. 악성코드 주소에서 전송한 자금 중 중앙화 거래소가 받은 자금 비중은 2021년 54%로, 2020년 75%에서 감소했다. 다만 2021년 디파이(DeFi) 프로토콜이 차지하는 악성코드 자금 비중이 20%로, 지난해보다 증가했다. 이러한 거래소 대부분은 허술하게 운영되고 있다.

한편, 체이널리시스는 핵보스(HackBoss)와 글룹테바(Glupteb)의 사례를 통해 공격자가 피해자들로부터 암호화폐를 수신하는 과정을 분석했다. 이를 통해 암호화폐 사용자들의 주의와 함께 사이버 보안 담당자의 암호화폐, 블록체인 분석의 이해가 필요함을 강조했다.

백용기 체이널리시스 한국 지사장은 "체이널리시스는 사이버 보안을 위한 멀웨어 조사 수단을 제공해 블록체인의 투명성 활용과 도난 자금의 흐름 추적을 지원하고 있다"며 "이미 블록체인 분석에 정통한 암호화폐 컴플라이언스팀도 공격자가 암호화폐를 세탁하지 못하도록 악성코드에 대한 공부가 필요하다"고 말했다.

한편, 체이널리시스는 핵보스(HackBoss)와 글룹테바(Glupteb)의 사례를 통해 공격자가 피해자들로부터 암호화폐를 수신하는 과정을 분석했다. 이를 통해 암호화폐 사용자들의 주의와 함께 사이버 보안 담당자의 암호화폐, 블록체인 분석의 이해가 필요함을 강조했다.

백용기 체이널리시스 한국 지사장은 "체이널리시스는 사이버 보안을 위한 멀웨어 조사 수단을 제공해 블록체인의 투명성 활용과 도난 자금의 흐름 추적을 지원하고 있다"며 "이미 블록체인 분석에 정통한 암호화폐 컴플라이언스팀도 공격자가 암호화폐를 세탁하지 못하도록 악성코드에 대한 공부가 필요하다"고 말했다.

![[슬라이드 포토] 2024 SBS 연기대상 레드카펫을 빛낸 배우들](https://image.ajunews.com/content/image/2024/12/21/20241221223535311348_518_323.jpg)

![[포토] 남태령 넘는 트랙터 상경 농민들](https://image.ajunews.com/content/image/2024/12/21/20241221154214630050_518_323.jpg)

![[포토] 윤대통령 측 석동현 변호사, 서울고검 앞에서 입장 표명](https://image.ajunews.com/content/image/2024/12/19/20241219161112655781_518_323.jpg)

![[포토] 악수하는 이재명 대표와 권성동 원내대표](https://image.ajunews.com/content/image/2024/12/18/20241218150658549939_518_323.jpg)