기사를 읽기 위해 방문하는 사용자가 많다는 점을 노려 그간 유명 언론사 홈페이지는 해커의 먹잇감이 되어 왔다.

빛스캔은 11일 경인방송 OBS를 통해 악성코드가 유포된 정황이 확인됐다고 밝혔다.

빛스캔측은 "OBS 경인방송 해당 웹서비스를 방문하는 사용자에게 악성코드가 감염될 수 있었고, 타 사이트를 공격하는 악성링크로 직접 활용되어 더욱 더 심각한 상황이었다"며 "또한,공격자는 권한 획득 등을 통 악성코드를 유포하는 방식을 사용했었을 것으로 추정된다. 그 외에도 2차적으로 방송 컨텐츠,내부 DB 등 유출이 된 가능성도 배제할 수 없는 심각한 상황"이라고 전했다.

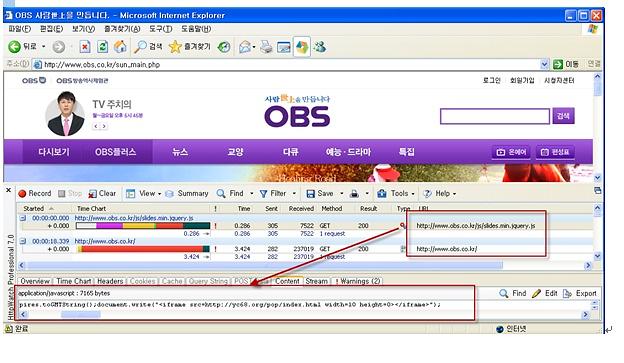

3월 8일 악성코드 유포 사례–OBS 경인방송

경인방송은 지난 2013년 11월, 악성링크의 비정상적인 움직임이 확인 되었을 당시에 유포한 이력이 있었다.

특히, 방송사를 통한 악성코드 유포는 지난 3.20 사이버대란 이전과 사건이 나타나기 이전에 언론/방송사 웹 서비스를 통해 악성코드 사례가 발견된 사례가 있어서 더욱 주의가 필요한 상황이다.

또한, 11월 이후 오랜 기간 나타나지 않았지만 최근에 다신 등장한 것은 매우 이례적이며 악성링크를 통해 다운로드 된 악성파일은 국내 백신만 우회되고 있어 더욱 심각한 상황이다.

오승택 빛스캔 과장은 "공격자는 OBS 경인방송 사이트 내부의 악성링크를 삽입, 사이트를 방문하는 사용자에게 노출시켜 보안에 취약한 사용자에 대해 악성코드 감염을 유발했다"며 "특히, OBS에 사용되었던 악성링크는 사이트에서 공통적으로 쓰이는 공용 모듈 내부에 삽입돼 어느 페이지로 접속을 하든 사용자가 감염될 수 밖에 없는 상태"라고 설명했다. 또 그는 "OBS에 사용된 악성링크는 타 대형 사이트에서도 활용되는 점이 포착됐다"고 덧붙였다.

OBS 경인방송에서 악성코드가 유포된 시점은 지난 8일 23시경이며 악성코드 유포 통로는 'www.obs.co.kr/js/XXXXX.jXXery.js', 악성코드 유포지는 'yc68.orXXXg/XXX.html', 최종파일은 'berlinXXX.com/dXXX/file/XXXn.exe'으로 확인됐다.

해당 악성링크에서 내려오는 난독화된 악성코드를 분석하면 총 9종류(Java 7종, IE 1종, Flash 1종)의 취약성에 의해서 감염이 이뤄진 것으로 이 회사는 밝혔다.

감염 이후 스케줄러에 의해 추가적으로 다운로드 되는 악성코드는 원격으로 조정이 가능한 백도어 및 금융 개인정보를 탈취하기 위한 파밍 사이트로 유도하는 것으로 분석된다. 즉 감염즉시, 사용자 PC의 모든 권한은 공격자에게 이미 넘어 갔다고 봐야 한다. 공격성공률이 높은 상황에서 악성코드 유포 기간내의 서비스 방문자는 감염 가능성을 심각하게 의심해야 할 것이다.

빛스캔측은 "취약한 웹 사이트의 문제를 해결하고 위험성이 일상적으로 관리되지 않는다면 문제는 재발될 수밖에 없다"며 "또한 한국인터넷의 경우 대규모 악성링크(비정상링크)에 의해 대량감염되는 문제점을 해결하지 않는다면 악성코드로 인한 문제의 해결은 어렵다고 볼 수 있을 것"이라고 강조했다.

![[단독] 레거시 줄이고 첨단 메모리 집중… 삼성, 반도체 반등 시동](https://image.ajunews.com/content/image/2024/11/21/20241121140830654754_388_136.jpg)

![[포토] 제8회 서민금융포럼](https://image.ajunews.com/content/image/2024/11/21/20241121114536531007_518_323.jpg)

![[포토] 기조연설 하는 페이커 이상혁](https://image.ajunews.com/content/image/2024/11/20/20241120115246771576_518_323.jpg)

![[포토] 발왕산은 벌써 겨울](https://image.ajunews.com/content/image/2024/11/19/20241119205226273772_518_323.jpg)

![[슬라이드 포토] 제44회 황금촬영상 시상식 참석한 스타들](https://image.ajunews.com/content/image/2024/11/18/20241118194949259743_518_323.jpg)