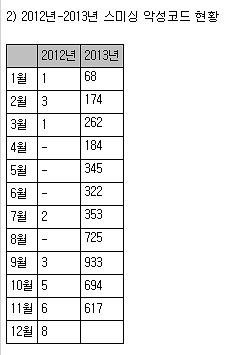

지난해 약 30건에 불과하던 스미싱 악성코드가 2013년 연말 4600여건까지 치솟았다. 2014년에도 스미싱 등 금전피해를 유발하는 모바일 악성코드는 계속 증가할 전망이다.

안랩은 2013년 한 해 동안 발생한 보안 위협의 주요 흐름을 분석해 ‘2013년 7대 보안 위협 이슈’를 발표했다.

지난해 30여 건에 불과했던 스미싱 악성코드는 2013년에는 11월까지만 4600여 건이 확인됐다.

초기에는 소액결제 시 인증 문자를 유출하는 기능으로 시작했으나 최근에는 스마트폰에 설치된 은행 앱의 종류를 식별하고 설치된 은행 앱을 악성 앱으로 교체해 사용자가 스스로 금융정보를 입력하도록 유도하는 파밍 형태가 많이 발견되고 있다.

최근에는 보이스피싱으로 악성 앱 설치를 유도하는 결합 형태도 확인되었다. 정부와 보안 업체들은 다양한 방법을 통해 스미싱 악성코드의 피해를 예방하기 위해 노력하고 있으나, 스미싱 악성코드 코드는 꾸준히 발견되고 있으며 스마트폰 사용자의 금전 피해도 계속해서 늘어나고 있다.

사용자의 악성앱 설치를 유도하기 위한 스미싱 문구도 특수 시즌 활용, 기관사칭, 관혼상제, 사회적 이슈, 불안감 조성 등 사람들의 호기심을 자극하는 사회공학적 기법과 최근에는 기 유출된 개인정보를 조합하는 등 다양한 형태로 빠르게 진화하고 있는 추세다.

또 전자금융사기수법은 피싱, 파밍, 보이스 피싱, 스미싱, 메모리 해킹 등 PC/모바일을 가리지 않고 매우 다양해졌다.

특히, 올해 6월과 9월에 발견된 온라인 게임핵 악성코드(온라임 게임계정 탈취 기능)에서 기존에 없었던 국내 인터넷 뱅킹 사이트 대한 정보유출 기능이 확인됐다. 해당 악성코드에서 사용한 각 뱅킹 사이트 별 ‘메모리 해킹을 통한 보안모듈 무력화’ 및 ‘이체정보 변조’의 기능은 기존의 뱅킹 악성코드에서 볼 수 없었던 새로운 기법으로, 진화하고 있는 인터넷뱅킹 악성코드의 트렌드를 보였다.

‘메모리 해킹을 통한 보안모듈 무력화’ 악성코드는 사용자가 금융거래를 위해 금융기관 사이트 방문 시 보안을 위해 자동으로 구동되는 키보드 보안솔루션, 공인인증서 등 보안모듈의 메모리를 해킹(수정)하여 정상 작동 과정에서 정보를 유출한다. 해당 악성코드의 최초 발견 이후 무력화를 시도하는 보안모듈도 지속해서 추가되었으며, 보안모듈 업데이트마다 악성코드도 변경되는 치밀함을 보였다.

다양한 형태의 전자금융사기 공격에 대한 예방을 위해서 인터넷 뱅킹 사용자는 비정상적으로 은행거래가 종료(강제 로그아웃)된 경우, 인증서를 갱신하거나 금융기관을 통해 해당 계좌에 대한 거래중지를 요청하고 악성코드 감염 여부를 확인하는 것이 필요하다. 또한, 이체작업 후에는 반드시 이체내용을 확인, 잘못된 계좌로의 이체가 이루어 졌는지 점검해야 한다.

올해 초부터 발견된 ‘관리자 계정정보 유출 악성코드’의 변형이 인터넷 익스플로러(IE) 제로데이 취약점(CVE-2013-3897)을 이용해 올 여름에는 급속히 국내에 유포되는 등 관리자 계정을 직접 노린 보안위협이 오래 지속되었다.

특히 IE 취약점을 이용한 경우, 사용자가 해당 취약점이 존재하는 IE를 사용하는PC로 악성코드를 유포하는 웹사이트에 접속하기만 해도 감염되는 방식이다. 탈취된 계정을 이용하여 서버를 장악하면 기업 내부에 침투 또는 민감한 정보를 훔쳐낼 수도 있으며 해당 웹 사이트를 악성코드 유포지나 경유지로도 사용될 수 있다.

이 악성코드는 주요 계정 정보 유출, 기업 내부 침입, 디도스 등 다양한 목적으로 악용이 가능해 이용자 피해 방지를 위해 한국인터넷진흥원(KISA), 네이버, 안랩이 공동 대응을 진행하기도 했다.

이호웅 안랩 시큐리티대응센터 센터장은 "올해 보안위협의 트렌드는 악성코드의 고도화와 피해대상 및 대규모화, 금전을 노린 조직범죄화로 요약할 수 있다"며 "이런 상황에서 보안은 어느 한 주체의 책임이나 의무가 아니다. 더욱 강력한 사이버 보안을 위해 개인, 기업, 기관 모두 다각적이고 입체적인 대응을 해나가야 한다”라고 강조했다.

2012, 2103년 스미싱 악성코드 건수

![[단독] 레거시 줄이고 첨단 메모리 집중… 삼성, 반도체 반등 시동](https://image.ajunews.com/content/image/2024/11/21/20241121140830654754_388_136.jpg)

![[포토] 제8회 서민금융포럼](https://image.ajunews.com/content/image/2024/11/21/20241121114536531007_518_323.jpg)

![[포토] 기조연설 하는 페이커 이상혁](https://image.ajunews.com/content/image/2024/11/20/20241120115246771576_518_323.jpg)

![[포토] 발왕산은 벌써 겨울](https://image.ajunews.com/content/image/2024/11/19/20241119205226273772_518_323.jpg)

![[슬라이드 포토] 제44회 황금촬영상 시상식 참석한 스타들](https://image.ajunews.com/content/image/2024/11/18/20241118194949259743_518_323.jpg)