24일 본지의 시연에 따르면 최근 전국을 떠들썩하게 하고 있는 스미싱 문자의 생성과 사용자 감염이 쉽게 이뤄지고 있기 때문에 사용자 피해가 더욱 커진다는 것이 입증됐다.

본지가 큐브피아와 함께 악성코드를 만들고 스마트폰에 전송시켜 URL을 누르기까지의 시간을 점검한 결과 약 15분여 정도로 빠르게 가능하다는 결과를 얻었다.

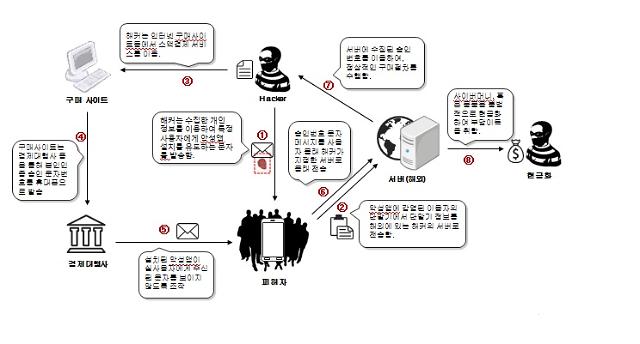

스미싱 악성 앱을 이용한 결제사기 구성도

◆스마트폰 악성코드, 만들기도 배포하기도 ‘쉽다’

물론 시연에서는 피해자 역할을 맡은 이가 스미싱 문자를 받아 바로 눌렀지만 현실에서는 스미싱 문자를 받은 피해자가 바로 누를수도 있고 누르지 않을 수도, 한시간 후에 하루뒤에 누를수도 있다.

다만 해커가 블랙마켓 등에서 떠도는 스미싱 패턴을 입수해 코드 변조 등의 과정을 거쳐 배포하기까지 걸리는 시간이 15분여 정도로 짧다는 것을 시연을 통해 입증한 것이다.

이어 큐브피아는 돌잔치 스미싱 문자를 클릭한 사용자 스마트폰의 또 다른 피해를 시연했다. 스미싱 앱을 눌러 악성코드가 설치된 피해자가 게임 사이버머니 결제를 시도하자 해커는 스마트폰 사용자의 인증문자를 중간에서 탈취, 게임 사이버머니를 중간에서 가로챘다.

스미싱 앱을 클릭해 악성코드에 감염된 피해자 스마트폰은 전화번호, 사진 등 스마트폰 내의 데이터도 모두 들여다볼 수 있었다.

권석철 큐브피아 대표는 “예전에는 악성코드를 만들기 어려워 한번 만든 악성코드를 해커들이 계속 사용했다. 따라서 백신에 이 악성코드의 패턴을 기억시켜두면 어느 정도 방어가 됐지만 이제는 악성코드 만들기가 손쉬워졌기 때문에 같은 악성코드를 계속 쓰지 않는다. 그만큼 방어가 힘들어졌다는 뜻”이라고 말했다.

이 원리는 스미싱에 그대로 적용된다. 스미싱 악성코드 제작법이 바이러스 제작방법과 동일하기 때문이다. 공격자는 기존 보안 제품을 무력화시킬 수 있는 기능을 탑재해 OS취약점을 분석, 우회할 수 있는 기능을 탑재한 스미싱을 앱 형태로 제작해 모듈을 형성해놓고 계속 변형하며 공격한다.

권 대표는 “해커가 관심있는 운영체제는 안드로이드다. 안드로이드는 프로그램 OS 운영체제가 쉽게 분석 가능하고 분석할 수 있는 SW로 되어있다 보니 해커의 조작이 쉽다”고 말했다.

또 그는 “스미싱으로 스마트폰에 저장된 전화번호 등 개인정보 수집, SNS, 앱 등으로 악성코드 배포, 소액전화결제 등의 피해를 유발할 수 있다”고 말했다.

◆스미싱 방지, 사용자 주의가 최선

스미싱 악성코드는 인터넷 카페나 구글플레이, 블랙마켓 등에서 거래되기도 한다. 권 대표는 “컴퓨터 조작에 능한 개발자라면 스미싱 악성코드를 만들고 배포하는 것이 어려운 작업이 아니다”며 “근본적인 방어나 해결은 쉽지 않다”고 말했다.

현재 스미싱을 막을 방법은 없다.

해커가 제로 데이 공격용 스미싱 악성코드를 배포하며 알려지는 순간 다른 변종코드를 만들어 다시 재배포하기 때문이다. 스미싱 방지 앱이나 스마트폰 백신은 알려진 악성코드만을 탐지하기 때문에 사후약방문이 되기 십상이다.

실제 얼마전 URL 형태의 스미싱 문자가 IP 형태로 모습을 바꿔 배포하자 국내 모 백신회사는 이를 스미싱으로 탐지하지 못하는 경우도 발견됐다.

최근 경찰은 스미싱 피해가 커지자 최근 스미싱 예방수칙을 발표했다. △출처가 확인되지 않은 링크 주소를 클릭하지 않고 △스마트폰의 보안설정을 강화해 '알 수 없는 출처'의 앱 설치를 제한하며 △백신프로그램을 설치하고 △소액결제를 제한하고 △보안카드 번호를 입력하지 않는 등이다.

스미싱 사기 예방을 위해서는 출처가 확인되지 않은 문자메시지의 링크주소(URL)와 숫자열을 클릭하지 않는 것이 중요하다. 지인에게서 온 문자라고 하더라도 인터넷주소가 포함된 경우 클릭 전에 확인을 해야 한다.

스마트폰의 보안설정을 강화하는 방법은 알 수 없는 출처의 앱 설치를 제한하는 것이다. 환경설정 > 보안 > 디바이스 관리 > '알 수 없는 출처'에 체크 해제를 누르면 된다.

또 소액결제 자체를 차단하는 방법도 있다. 이동통신사에 전화 한 통이면 소액결제 자체를 막아 놓을 수 있어 안전하다.

권석철 대표는 “스미싱 문자를 막을 수 있는 방법이 현재 기술로는 완벽하게 존재하지 않기 때문에 사용자가 주의를 기울이는 수밖에 없다”고 말했다.

![[날씨] 아침 기온 0도 안팎 뚝…일교차 15도 내외](https://image.ajunews.com/content/image/2024/11/23/20241123161702152439_388_136.jpg)

![[슬라이드 포토] 성수동이 들썩 오데마 피게 포토콜 참석한 스타들](https://image.ajunews.com/content/image/2024/11/22/20241122205657914816_518_323.jpg)

![[포토] 제8회 서민금융포럼](https://image.ajunews.com/content/image/2024/11/21/20241121114536531007_518_323.jpg)

![[포토] 기조연설 하는 페이커 이상혁](https://image.ajunews.com/content/image/2024/11/20/20241120115246771576_518_323.jpg)

![[포토] 발왕산은 벌써 겨울](https://image.ajunews.com/content/image/2024/11/19/20241119205226273772_518_323.jpg)