[사진=이스트시큐리티 제공]

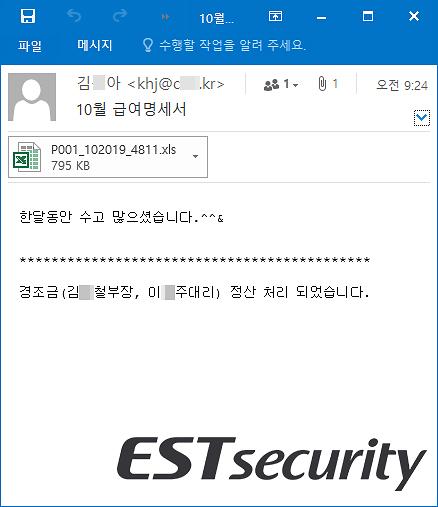

이번 공격은 악성 파일을 첨부한 이메일을 특정 대상에게 발송하는 해킹 이메일 공격 방식을 사용하고 있으며, 많은 국내 기업이 급여를 지급하는 20일, 25일 시기에 맞춰 ‘10월 급여명세서’ 안내를 위장한 메일과 악성 파일을 배포하고 있는 것으로 확인됐다.

첨부된 엑셀(EXCEL) 문서를 열람하면, 정상적인 문서 확인을 위해 엑셀 프로그램 화면 상단에 노출된 보안경고 창의 ‘콘텐츠 사용’ 버튼을 클릭하도록 유도하는 안내가 노출된다.

만약 이 버튼을 클릭하게 되면 해커가 사전에 설정해둔 매크로 언어인 VBA(Visual Basic for application)가 실행되고, 악성 DLL 파일을 사용자 PC에 자동으로 내려받는다.

이스트시큐리티 시큐리티대응센터(ESRC)는 18일 오전 확보된 악성 파일을 신속히 분석한 결과 공격 기법, 코드 유사도 등 여러 측면에서 ‘TA505’ 조직의 소행으로 추정하고 있다.

‘TA505’는 러시아 지역 기반의 공격 조직으로 알려져 있으며, 올해 상반기 불특정 한국 기업의 중앙 전산 자원 관리(AD) 서버를 대상으로 한 클롭(Clop) 랜섬웨어를 지속적으로 유포했다.

또한 지난 7월에는 여름 휴가철을 노리고 특정 국내 항공사 ‘전자 항공권(e-티켓)을 위장한 악성 이메일을 유포한 바도 있다.

ESRC 문종현 이사는 “러시아 기반 해커 조직으로 추정되는 TA505는 기업 내부 네트워크를 통해 전파되는 클롭 랜섬웨어를 유포하고, 직장인을 대상으로 휴가철과 급여일을 맞춘 지능적인 해킹 이메일을 배포하는 등 기업을 위협하는 공격을 계속 시도하고 있다”며, “TA505 조직의 공격에 감염되면 기업 종사자 개인의 정보는 물론 중요한 기업 내부 자산 유출도 우려되는 만큼, 유창한 한글로 된 이메일을 수신하더라고 첨부파일을 열람하기 전 발신자를 확인하는 등 악성 이메일 여부를 의심해야 한다”고 당부했다.

현재 이스트시큐리티는 한국인터넷진흥원(KISA)와 긴밀한 공조 체계를 유지하며, 이번 공격 피해 확산을 방지하기 위한 긴급 대응을 진행하고 있다.

![[포토] 2025학년도 수능 시작](https://image.ajunews.com/content/image/2024/11/14/20241114085908946721_518_323.jpg)

![[포토] 한미일, 24-2차 프리덤 에지(Freedom Edge) 훈련 시행](https://image.ajunews.com/content/image/2024/11/14/20241114090623414824_518_323.jpg)

![[포토] 이틀 앞으로 다가온 수능](https://image.ajunews.com/content/image/2024/11/12/20241112123355148540_518_323.jpg)

![[포토] 포드코리아, 대형 SUV 더 뉴 포드 익스플로러 공개](https://image.ajunews.com/content/image/2024/11/12/20241112124130408647_518_323.jpg)