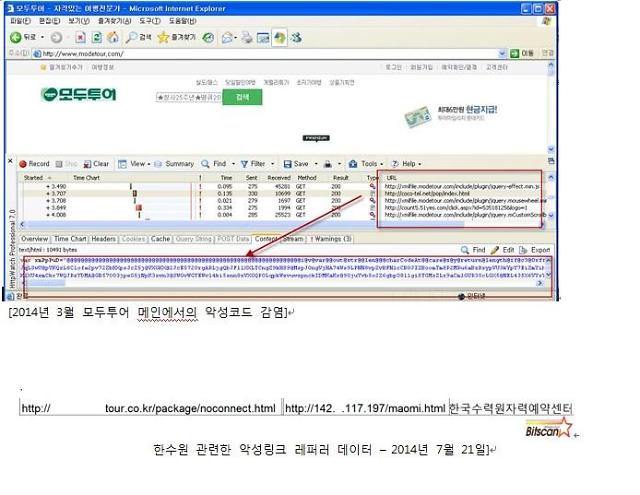

빛스캔은 지난 3월, 7월 한수원 직원 전용 모두투어 사이트에 악성링크가 삽입됐고 연관된 대부분의 카테고리 사이트들에도 동시에 같은 악성링크가 들어간 것으로 확인됐다고 밝혔다 [자료 = 빛스캔 ]

아주경제 장윤정 기자 = 한국수력원자력 원전자료 해킹의 전조현상이 지난 3월부터 있었다는 분석이 나왔다.

한수원을 공격한 해커가 장기간에 걸쳐 치밀하게 해킹을 준비한 것으로 보이며, 이를 전혀 눈치채지 못한 한수원의 방만한 정보보안 관리가 또다시 도마위에 오를 조짐이다.

국내 정보보안업체 빛스캔은 자사가 보유한 4년치 국내 악성코드 탐색 관련 데이터베이스를 조회한 결과 이같은 결과를 얻었다.

만약 보안에 취약한 사용자가 해당 사이트를 방문했다면 PC가 악성코드에 감염될 확률이 상당히 높다는 것이 전문가들의 지적이다.

감염에 이용된 악성코드는 파밍과 공인인증서 탈취 기능을 기본으로 내장한 '트로이목마'로 확인됐다.

특히 발견된 악성코드는 감염 PC를 매개로 같은 전산망에 접속된 다른 PC와 데이터베이스 서버 등에 접근할 수 있는 기능까지 갖추고 있어 사실상 해킹을 가능하게 해준다.

문일준 빛스캔 대표는 "지난 3월 한수원 전용 상품 서비스인 khnp.modetour.com에서 모두투어 메인 웹서비스가 공격자에 의해 변경, 하위 페이지 및 서비스들이 모두 악성코드 유포에 이용된 정황이 포착됐다"며 "7월에도 동일한 형태의 악성코드 감염 시도가 모두투어 연계 사이트에 전체적으로 발생된 것이 보안시스템을 통해 발견됐다"고 밝혔다.

문 대표는 " 이 악성코드는 원격 조종 도구를 감염PC에 설치하는 기능을 갖고 있다"며 "설치 여부는 알 수 없으나 원격 조종 기능이 작동됐다면 해커가 다른 PC와 서버의 자료까지 살펴볼 수 있다"고 설명했다.

한수원 PC가 이 악성코드에 감염됐다면 장기간 잠복하며 내부 정보를 빼돌렸을 가능성이 있다는 것이다.

그는 "보안이 취약한 PC를 사용하는 한수원 직원이 문제의 여행 사이트에서 악성코드에 감염된 뒤 내부망에 접속했다면 악성코드가 내부에 유포됐을 수 있다"며 "이런 내용을 2주전 국가정보원에 전달했다"고 말했다.

지금까지 한수원 사태에서 확인된 사안은 12월 9일 이후 이메일을 통한 감염과 이에 대한 분석이 대부분이다.

문서 유출에 대해서는 확인된 것이 없으며, 실제로 어느 규모로 유출됐는지 유출 시점이 언제인지도 파악이 안되고 있는 상황이다.

악성코드 감염은 이메일 뿐만 아니라 이용자가 상시 이용하고 있는 웹사이트를 통해서도 발생한다는 점에서 모두투어 한수원 사이트를 통한 감염 경로도 충분히 고려해볼 수 있다는 것이 전문가들의 중론이다.

악성코드에 감염이 됐는데도 후속조치를 전혀 하지 않은 한수원의 보안 불감증도 이번 사이버 테러 사태를 키웠다는 지적이다.

보안업체 관계자는 "한수원의 보안 전문관리 인력은 단 9명이었던 것으로 드러나 실상 악성코드 감염 사실을 알아도 조치하기 어려웠을 것"이라며 "후쿠시마 원전 사고 이후 원전 안전에 추가로 쓴 돈만 1조원이지만 사이버 보안에는 한푼도 투자하지 않았다"고 꼬집었다.

![[포토] 윤대통령 측 석동현 변호사, 서울고검 앞에서 입장 표명](https://image.ajunews.com/content/image/2024/12/19/20241219161112655781_518_323.jpg)

![[포토] 악수하는 이재명 대표와 권성동 원내대표](https://image.ajunews.com/content/image/2024/12/18/20241218150658549939_518_323.jpg)

![[포토] 겨울왕국 한라산](https://image.ajunews.com/content/image/2024/12/18/20241218134919258470_518_323.jpg)

![[포토] 경제부총리-외교장관 합동 외신기자 간담회](https://image.ajunews.com/content/image/2024/12/18/20241218113554802359_518_323.jpg)