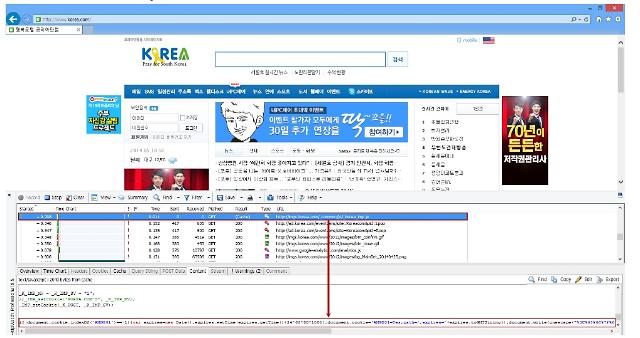

코리아닷컴 사이트를 통한 악성코드 유포 5월 18일 <자료: 빛스캔>

아주경제 장윤정 기자 = 최근 코리아닷컴 포탈사이트에서 악성코드 유포로 의심되는 정황이 포착됐다.

코리아닷컴은 지난 2월에도 악성코드 유포로 의심되는 정황이 포착된 바 있어 이 사이트를 이용하는 인터넷사용자들의 각별한 주의가 요구된다.

이 회사의 조사에 따르면 코리아닷컴은 지난 2월에도 한차례 악성코드 유포로 의심되는 활동이 포착된 바 있다.

특히 해당 모듈은 코리아닷컴뿐만 아니라 연계된 사이트에서 이 공통모듈이 활용, 감염자를 양산해내고 있었던 것으로 드러났다.

발견된 악성코드는 금융정보를 노리는 파밍 악성코드로 분석됐다.

빛스캔측은 "최근 발견되는 악성코드의 대부분이 금융정보를 노리는 파밍 악성코드"라며 "파밍 악성코드 확산을 방지하기 위해서는 취약한 웹 서버를 철저히 관리해야한다"며 기업, 기관 등의 웹 서버 관리에 변화가 필요하다고 지적했다.

이 회사측은 "파밍 악성코드 감염을 방지하도록 웹 서버단에서 철저한 관리가 시급하다. 나아가 국가 단위의 파밍 악성코드를 방지하기 위한 노력이 선행되야한다"고 강조했다.

이에 대해 코리아닷컴측은 "18일 한차례 악성코드로 의심되는 정황이 포착됐으나 바로 차단했고 사용자들의 피해는 없었다. 현재 정상적으로 운영중"이라고 밝혔다

개인사용자들의 노력도 필요하다. 최신 백신을 업데이트하는 한편 자바, 플래시, 마이크로소프트 등 사용하고 있는 소프트웨어의 최신 패치를 정기적으로 업데이트해 취약성을 제거해야한다.

한편 빛스캔은 '2014년 5월 3주차 주간보안동향보고서'를 통해 포트번호를 통한 특정 금융사이트에 대한 파밍 공격은 늘어난 반면 호스트 변조를 통한 파밍 공격은 다소 감소했다고 밝혔다.

또 온라인서점, 포털사이트를 비롯해 8개 이상의 파일공유사이트(P2P)를 통해 악성코드가 직접 유포 및 경유지로 활동되는 모습도 관찰돼 주의가 필요하다.

4월 3주부터 5월 3주까지 최근 6주동안의 주요 국가별 경유지 악성링크 도메인 통게를 살펴보면 누적 수는 한국이 122건(48.4%)로 지난주보다 증가했으며 미국이 102건(40.5)%, 홍콩이 12건(4.8%), 기타(6%) 등으로 나타났다.

![[포토] 악수하는 이재명 대표와 권성동 원내대표](https://image.ajunews.com/content/image/2024/12/18/20241218150658549939_518_323.jpg)

![[포토] 겨울왕국 한라산](https://image.ajunews.com/content/image/2024/12/18/20241218134919258470_518_323.jpg)

![[포토] 경제부총리-외교장관 합동 외신기자 간담회](https://image.ajunews.com/content/image/2024/12/18/20241218113554802359_518_323.jpg)

![[포토] 아침 추위가 빚은 풍경](https://image.ajunews.com/content/image/2024/12/17/20241217114825954467_518_323.jpg)