더욱 충격적인 것은 보안이 취약한 웹 하드 등 소액결제 사이트에서 파로스프로그램을 이용하면 주고받은 데이터값을 조작, 타인명의로 불법 과금이 가능하다는 것이다.

이미 유출된 개인정보를 이용해 파로스프로그램으로 불법 과금을 시도한다면 심각한 2차 피해를 발생시킬 수도 있는 상황이다.

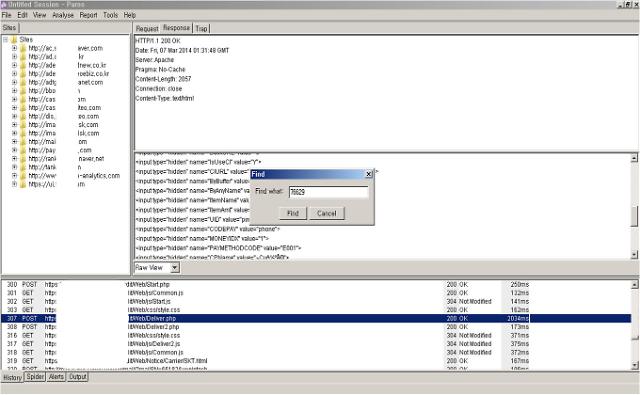

1. 파로스를 실행하고 브라우저에서 프락시 설정을 실시함

7일 본지와 KTB솔루션이 KT 해킹도구로 쓰인 '파로스프로그램'을 이용해 해킹시연을 해본 결과 놀라운 사실이 드러났다.

우선 KTB솔루션과 본지는 파로스프로그램을 실행하고 브라우저에서 프락시 설정을 실시했다.

2. 파로스 화면에 접속한 사이트와 주고받는 모든 내용이 화면에 표시되고, 주고받는 데이터값에 대한 조작이 가능함을 확인

보안이 취약한 중소 웹 하드 등 소액결제 관련 사이트에 접속하고 파로스프로그램의 프락시 설정을 가동하니 화면에 접속한 사이트와 주고받은 모든 데이터가 표시됐다.

더 충격적인 것은 주고받는 데이터 값에 대한 조작이 가능하다는 점이다.

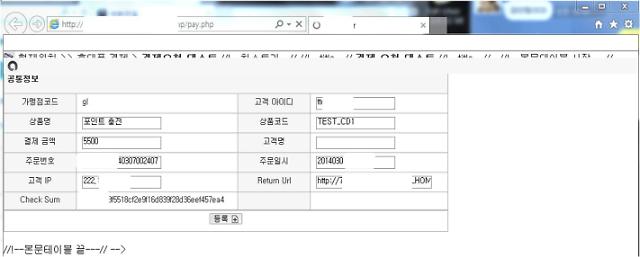

이를 악용해 타인명의로 회원가입을 실시, 휴대폰 소액결제를 시행해 과금을 시키는 방법을 시도해봤다.

임의로 기자의 핸드폰 번호와 개인정보를 입력, 아이디를 생성했다.

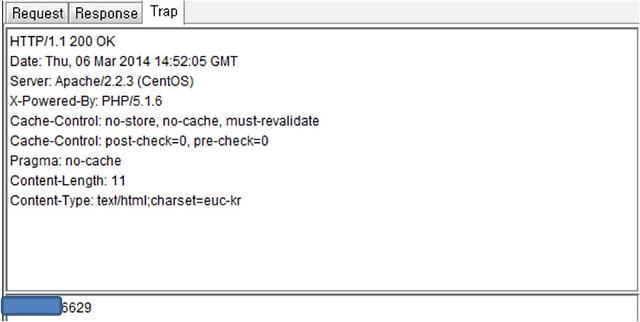

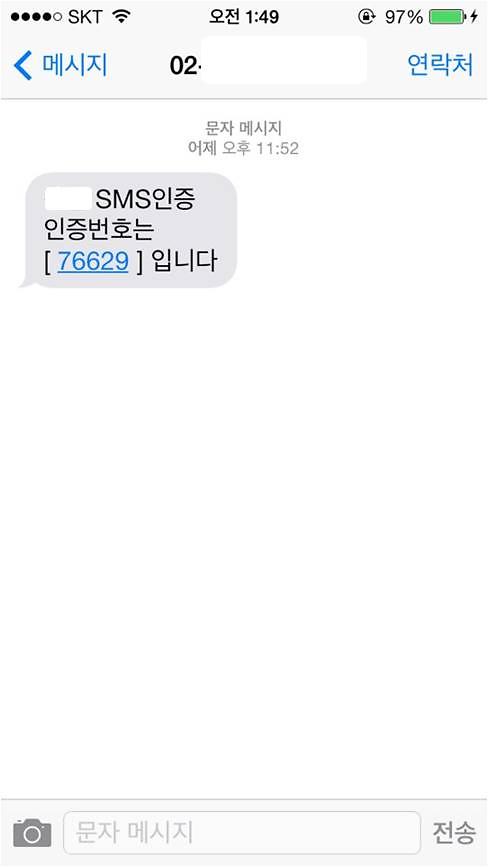

3. 임의로 타인의 개인정보를 이용해 계정을 생성한 뒤 과금을 시도, 휴대폰 승인문자를 발송시킴

아이디와 비밀번호를 즉석에서 만들어 치고 들어가 소액결제를 시도했다. 기자의 핸드폰으로 'XX디스크 만원결제됩니다'라는 문자가 오고 승인번호가 날라왔다. 동시에 공격자가 파로스프로그램을 이용해 보고 있는 PC의 화면에도 승인번호가 그대로 노출됐다.

공격자는 승인번호를 입력해 결제를 완료했다. 만약 기자가 이같은 문자를 받았다면 최근 유행하는 스미싱 문자의 일종이라고 생각해 무심히 흘려버리거나 삭제했을 가능성이 높다.

김태봉 KTB솔루션 대표는 "최근 발생한 카드사, KT 개인정보 유출 사고로 인해 거의 전 국민의 개인정보가 유출된 현 상황에서 유출된 개인정보를 이용해 타인명의로 각종 소액결제사이트에서 회원가입을 하고 불법과금을 시도한다면 실질적으로 상당한 피해가 우려된다"고 말했다.

4. 파로스프로그램으로 공격자가 피해자 휴대폰에 날아온 인증번호를 가로채 과금을 부과 결제 완료

이어 김 대표는 "사용자 PC와 웹 간 승인번호 등 중요 인증정보가 그대로 노출되어서는 안됨에도 불구하고 국내 상당수 홈페이지가 보안에 취약하다"며 "이를 위해 구조적으로 파로스 등에 유출되지 않도록 브라우징과 서버간 통신시 휴대폰 인증번호 등은 노출되지 않도록 설계해야한다"고 지적했다.

또 그는 "이미 구조상 노출될 수 있는 구성이고 이를 수정하기 어려운 상황이라면, 승인번호를 마스킹 처리하거나 암호화해 PC에서 볼수 없도록 조치, 데이터 유출을 방지해야 한다"고 덧붙였다.

김 대표는 "특히 본인 결제 수단을 단지 휴대폰에 의존할 경우 이러한 취약점은 계속 발생될 수 밖에 없는 한계점이 노출됐다"며 "따라서 최근 금융기관에서 조치한 것과 같이 사용자 단말을 사전 지정하거나 복합 멀티 인증을 추가하는 등 보안을 추가해야한다"고 주장했다.

나아가 김 대표는 "파로스 등 불법적인 외부 접근에 의한 이상행위를 차단하기 위해 네트워크 및 웹서버단에서 특정 IP로 과도하게 접속하거나 장시간 세션을 유지하고 있는 경우 필터링이 가능하게 설정을 변경해야한다"고 당부했다.

<소액결제 관련 사이트(웹하드 등) 파로스 관련 취약점 공격 시나리오>

1) 파로스를 실행하고 브라우저에서 프락시 설정을 실시함

2) 타겟 "웹하드" 등 소액 결제 관련 사이트에 접속

3) 파로스 화면에 접속한 사이트와 주고받는 모든 내용이 화면에 표시되고, 주고받는 데이터값에 대한 조작이 가능함

4) 타겟사이트에서 불법 과금을 위한 작업은 다음과 같음

-타인명의로 회원가입을 실시함(아이디 생성)

-해당 아이디로 결제를 신청, 제3자의 유출한 개인정보(생년월일, 전화번호 등)를 과금창에 입력

-입력한 전화번호로 피해자에게 휴대폰 승인번호(예, 123456)가 전송됨

-보안이 취약한 사이트의 경우 휴대폰 승인번호가 파로스를 통해 공격자에게 "123456"이 그대로 노출됨

5) 승인번호를 공격자가 pc 화면에 입력하면, 결제가 완료되고 비용은 피해자에게 전가됨

6) 불법과금한 아이디로 공격자는 그대로 사용함

<자료: KTB솔루션>

![[포토] 윤대통령 측 석동현 변호사, 서울고검 앞에서 입장 표명](https://image.ajunews.com/content/image/2024/12/19/20241219161112655781_518_323.jpg)

![[포토] 악수하는 이재명 대표와 권성동 원내대표](https://image.ajunews.com/content/image/2024/12/18/20241218150658549939_518_323.jpg)

![[포토] 겨울왕국 한라산](https://image.ajunews.com/content/image/2024/12/18/20241218134919258470_518_323.jpg)

![[포토] 경제부총리-외교장관 합동 외신기자 간담회](https://image.ajunews.com/content/image/2024/12/18/20241218113554802359_518_323.jpg)