|

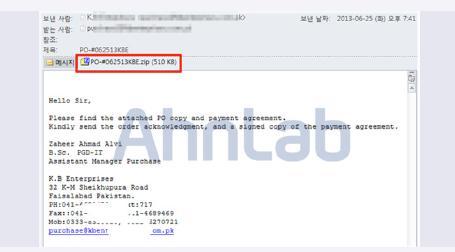

| 구매발주 주문서를 위장한 악성코드 첨부메일 |

이 악성파일에 감염되면 ‘%appdata%clkmediacklmde.scr’ 경로에 자기 복제본을 생성하고 부팅 시 자동 실행 되도록 설정한다. 이후 저장된 키로그를 특정 서버(sant***.n**p.org:4666)’에 주기적으로 전송한다.

안랩측은 “정상적인 기관이나 업체로 위장해 메일에 파일을 첨부하는 형태의 악성코드 유포 행위는 꾸준히 발생하고 있다”며 “현재까지도 APT(Advanced Persistent Threat)와 같은 목적을 위한 주요한 공격 과정 중 하나로 이용되고 있다”고 밝혔다. 이어 “이같은 주변의 보안 위협을 인지하고, 자신과 회사의 자산을 안전하게 지키기 위한 노력이 필요하다”고 경고했다.

![[2024 서민금융포럼] 이복현 금감원장 서민금융 위한 포괄적 선택지 모색해야](https://image.ajunews.com/content/image/2024/11/21/20241121133047477780_388_136.jpg)

![[포토] 제8회 서민금융포럼](https://image.ajunews.com/content/image/2024/11/21/20241121114536531007_518_323.jpg)

![[포토] 기조연설 하는 페이커 이상혁](https://image.ajunews.com/content/image/2024/11/20/20241120115246771576_518_323.jpg)

![[포토] 발왕산은 벌써 겨울](https://image.ajunews.com/content/image/2024/11/19/20241119205226273772_518_323.jpg)

![[슬라이드 포토] 제44회 황금촬영상 시상식 참석한 스타들](https://image.ajunews.com/content/image/2024/11/18/20241118194949259743_518_323.jpg)