이미지 확대

![A사 사이트에서 악성코드가 유포되고 있는 모습 [사진 = 빛스캔]](https://image.ajunews.com/content/image/2014/09/23/20140923142031855523.jpg)

A사 사이트에서 악성코드가 유포되고 있는 모습 [사진 = 빛스캔]

아주경제 장윤정 기자= 국내 1위 여행사 사이트에서 악성코드 유포가 심각한 것으로 나타났다.

특히 감염된 악성 파일을 분석한 결과, 백도어 이외에도 공인인증서 유출 시도가 확인됐으며 주말뿐만 아니라 평일에도 활발한 활동을 하는 모습이 관찰돼 사용자들의 주의가 시급하다.

자바와 플래시 그리고 윈도 보안 업데이트가 최신이 아닌 사용자가 방문할 경우 악성코드에 감염될 수 있다. 특히 2개월 이상의 지속적인 사용자 피해에도 불구하고, 현재도 공격자의 악성코드 감염 시도는 근본원인이 제거되지 않은 상태라 계속 발생되고 있다고 빛스캔 측은 설명했다.

빛스캔 관계자는 "감염된 악성 파일을 분석한 결과, 백도어 이외에도 공인인증서 유출 시도가 확인됐다"며 "추적 결과 공인인증서를 공격자가 지정한 특정 서버에 저장한 내역도 확인할 수 있었다. 유출이 확인된 공인인증서들은 KISA로 전달, 인증서를 폐기할 수 있도록 협력했다"고 밝혔다.

일상적으로 발생되는 웹을 통한 악성코드 감염 (드라이브 바이 다운로드) 시도라고 볼 수도 있다. 그러나 지금의 사례는 공격자들이 새로운 공격기법을 직접 활용하는 대상으로 A사 이외에 다수의 기업 사이트들을 이용했다는 점에서 심각성이 높다.

무엇보다 PC에 인증서 폴더가 있는 경우에만 공격자들은 인증서를 수집한다. 따라서 실제 확인된 인증서 수치보다 휠씬 더 많은 좀비 PC가 주요 기업의 내부망과 개인 PC에 존재한다고 봐야 한다.

빛스캔 측은 "최근 악성코드의 유포는 영향력 있는 사이트를 통해 대다수가 이루어지고 있지만 관리자의 대응은 임시적으로 악성링크를 삭제하는 것으로 대응을 종료한다"며 "원인 제거가 이뤄지지 않으니 매번 다시 이용되고 있는 모습이 반복된다. 근본적인 원인을 찾아 해결해야 한다"고 강조했다.

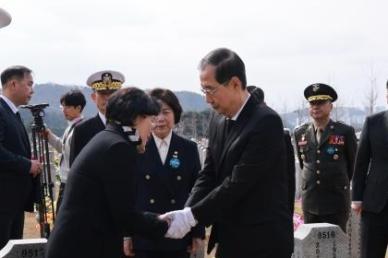

![[포토] 산불 헬기 순직 박현우 기장 빈소](https://image.ajunews.com/content/image/2025/03/28/20250328212316665495_518_323.jpg)

![[포토] 고 김새론 유족 측 기자회견](https://image.ajunews.com/content/image/2025/03/27/20250327163131109279_518_323.jpg)

![[포토] 청송휴게소 할퀴고 간 산불](https://image.ajunews.com/content/image/2025/03/27/20250327102008427189_518_323.jpg)

![[포토] 이재명 대표, 2심 무죄](https://image.ajunews.com/content/image/2025/03/26/20250326160602449127_518_323.jpg)