YTN, 한국경제, 전자신문 등 주요 일간지는 물론 큐브엔터테인먼트 등 연예 기획사, 일반 기업, 학교, 보험, 쇼핑몰, 광고, 학원 등 다양한 웹서비스를 통해 악성코드가 퍼지고 있어 이에 대한 대비가 심각한 상황이다.

빛스캔은 11월 중순부터 활발해진 악성코드 감염시도가 최근 일정수준을 넘어섰다고 3일 밝혔다.

빛스캔측은 “접속자가 대규모인 파일공유서비스에 대한 대규모 악성코드 감염이 우려된다”며 “한국경제, YTN, 전자신문 등 주요 유력 방송, 언론 서비스에 대한 동시 악성코드 유포 시도도 다수 발견됐다”고 밝혔다. 그 외에도 100여곳 이상의 연예기획사, 기업, 학교, 쇼핑몰 등에 대한 웹서비스를 통해 악성코드가 전파되고 있다.

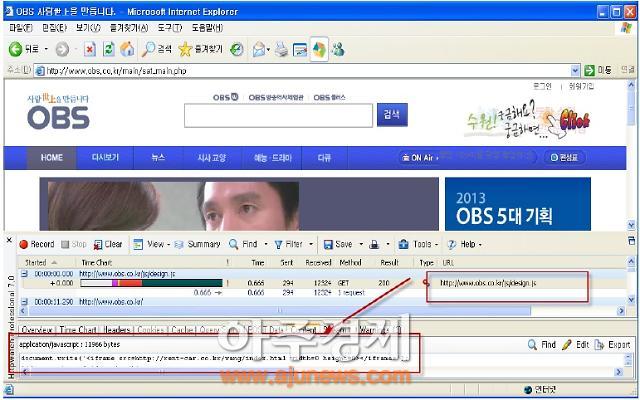

악성코드 감염시도가 발견된 OBS 경인방송 홈페이지

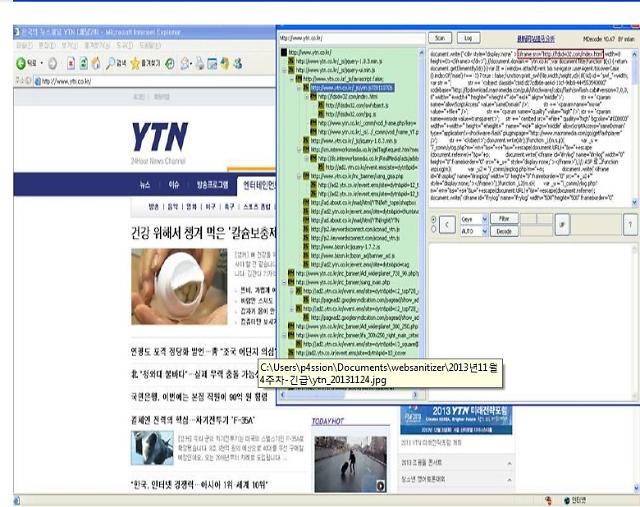

지난 3.20 대란 발생 이전 두 차례나 홈페이지가 변조돼 모든 방문자에게 악성코드를 감염시킨 사례가 있는 YTN 방송국이 지난 11월 24일 홈페이지 소스를 변조해 모든 방문자를 대상으로 악성코드를 감염시킨 사례가 다시 발생했다.

특히 23일부터는 OBS경인방송, 한국경제, 전자신문과 같은 방문자가 많은 언론, 방송 웹사이트를 통한 악성코드 감염사례가 발견됐다. 6개월 이상 이같은 발견사례가 없다가 다시 나타났다는 것은 매우 이례적이라고 빛스캔측은 분석했다.

홈페이지 방문자를 대상으로 악성코드를 유포하고 있는 YTN 사이트(빨간색 부분이 악성코드 감염을 보여준다)

더욱이 파일공유사이트를 통해 유포된 악성코드는 지난 2011년 3.4 DDoS 공격 당시를 넘어선 수준이다. 빛스캔측은 “자체 인터넷 악성코드 분석 모델인 PCDS에서 탐지된 파일 공유 사이트 위험 서비스는 최소 5곳 이상이 관찰됐다”며 “지난 2011년 이후 대량으로 파일공유사이트가 악성코드 유포에 이용된 사례는 발견되지 않았으나 지난달 23 일 이후 최소 13 개 이상에서 악성코드 감염 시도가 적극적으로 발생되고 있는 심각한 상황”이라고 말했다.

또 빛스캔 관계자는 “국내 백신의 경우 몇몇 악성파일에 대해서는 1~2 일 이내에 신속한 대응을 통해 통해 감지가 되고 있으나 초기 대응은 미흡할 수밖에 없다”며 “이에 따라 감염비율이 높을 것으로 우려된다”고 밝혔다.

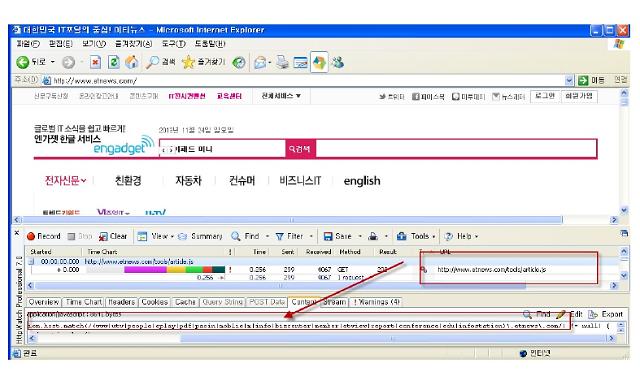

지난 24일 15시까지 악성코드를 유포하고 있는 것으로 나타난 전자신문사이트

빛스캔은 백신 탐지 유무와 관계없이 11월 4주차 관찰 기간에는 상당히 높은 수준의 악성 코드 감염 시도가 발생됐고 좀비 PC 발생 비율도 매우 높을 것으로 예상된다. 따라서 즉시적인 대응을 통해 위험을 경감하지 않는다면 추가 피해가 발생될 수 있을 것이라고 경고했다 .

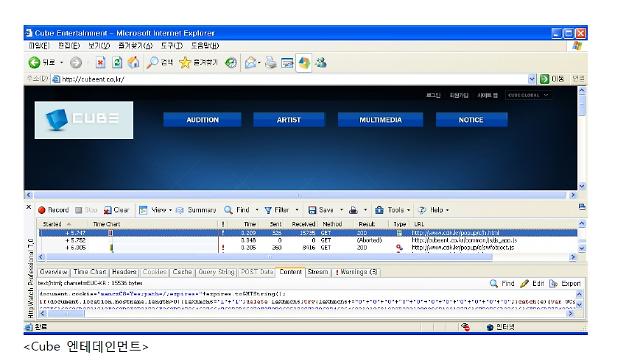

큐브엔터테인먼트는 악성코드 유포지로 다수 활용됐다

또 이에 대한 대응방법으로 악성파일을 조정하는 C& C 정보에 대한 긴급 취합을 통한 신속한 차단과 내부 감염 좀비 PC 격리 조치 등이 필요하다고 지적했다. 국외의 경우 서비스 연관성을 고려해 차단해야한다. 빛스캔은 이와 함께 위험요소가 발견된 11월 2주차~25일까지의 C&C 정보를 공유했다.

![[포토] 경찰 출석하는 박종준 경호처장](https://image.ajunews.com/content/image/2025/01/10/20250110101347772711_518_323.jpg)

![[포토] 군사법원, 박정훈 대령 무죄 선고](https://image.ajunews.com/content/image/2025/01/09/20250109104729509983_518_323.jpg)

![[포토] 공수처장, 2차 체포영장 집행이 마지막이란 각오](https://image.ajunews.com/content/image/2025/01/08/20250108002008900920_518_323.jpg)

![[포토] 눈 내리는 제주항공 사고 현장](https://image.ajunews.com/content/image/2025/01/07/20250107105645774286_518_323.jpg)