이미지 확대

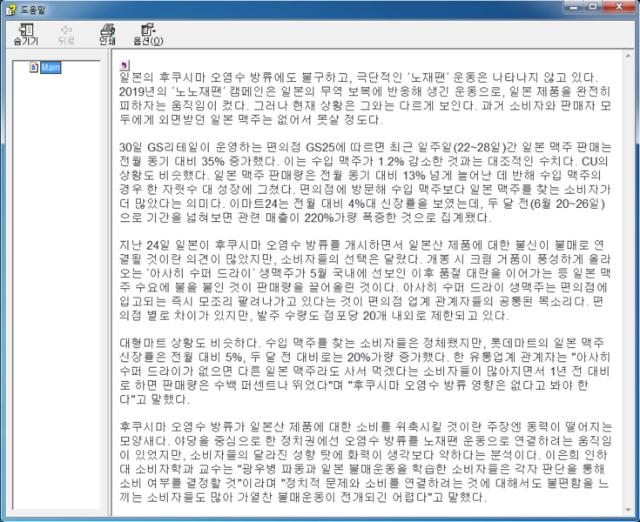

후쿠시마 오염수 방류 정보로 위장한 윈도우 도움말 파일. 이를 실행하면 사용자 몰래 악성코드가 설치된다. [사진=안랩]

후쿠시마 오염수 방류 이슈를 악용해 악성코드를 유포하는 사례가 발견돼 사용자 주의가 필요하다.

5일 안랩에 따르면 공격자는 'project.chm'이라는 이름의 윈도우 도움말 파일(.chm)을 유포했다. 유포에는 오염수 처리와 관련한 내용을 담은 이메일 등을 이용했다. 사용자가 무심코 해당 파일을 실행하면 '후쿠시마 오염수 방류'와 '노재팬' 캠페인 등 관련 현황을 담은 기사 내용이 나타난다.

이후에는 사용자 몰래 백도어 악성코드가 설치된다. 이 악성코드는 설치 이후 공격자의 명령에 따라 감염 PC에서 파일 올리기·내려받기, 정보 탈취 등 다양한 악성 행위를 수행할 수 있다. 현재 안랩 V3는 해당 악성코드를 진단 및 차단하고 있다.

악성코드로 인한 피해 예방을 위해서는 △출처가 불분명한 파일 내려받기·실행 금지 △사무용 소프트웨어, 운영체제, 웹 브라우저 최신 보안패치 적용 △백신 최신버전 유지와 실시간 감시 기능 실행 등 보안수칙을 지켜야 한다.

이가영 안랩 분석팀 주임연구원은 "공격자는 사용자의 궁금증을 유발해 악성 파일을 실행하도록 유도하기 위해 각종 이슈를 적극적으로 악용하고 있다"며 "주의를 끄는 내용일지라도 출처가 불분명한 파일은 저장하거나 실행하지 말고, 백신을 최신버전으로 유지하는 등 기본 보안 수칙을 지켜야 한다"고 말했다.

5일 안랩에 따르면 공격자는 'project.chm'이라는 이름의 윈도우 도움말 파일(.chm)을 유포했다. 유포에는 오염수 처리와 관련한 내용을 담은 이메일 등을 이용했다. 사용자가 무심코 해당 파일을 실행하면 '후쿠시마 오염수 방류'와 '노재팬' 캠페인 등 관련 현황을 담은 기사 내용이 나타난다.

이후에는 사용자 몰래 백도어 악성코드가 설치된다. 이 악성코드는 설치 이후 공격자의 명령에 따라 감염 PC에서 파일 올리기·내려받기, 정보 탈취 등 다양한 악성 행위를 수행할 수 있다. 현재 안랩 V3는 해당 악성코드를 진단 및 차단하고 있다.

악성코드로 인한 피해 예방을 위해서는 △출처가 불분명한 파일 내려받기·실행 금지 △사무용 소프트웨어, 운영체제, 웹 브라우저 최신 보안패치 적용 △백신 최신버전 유지와 실시간 감시 기능 실행 등 보안수칙을 지켜야 한다.

![[포토] 배우 김새론 발인](https://image.ajunews.com/content/image/2025/02/19/20250219121051906909_518_323.jpg)

![[포토] 이영수 공군참모총장, KF-21 첫 시험비행](https://image.ajunews.com/content/image/2025/02/19/20250219151445357011_518_323.jpg)

![[포토] 금융감독원장-은행장 간담회](https://image.ajunews.com/content/image/2025/02/19/20250219120708811941_518_323.jpg)

![[포토] 윤석열 대통령, 헌재 출석 않고 구치소 복귀](https://image.ajunews.com/content/image/2025/02/18/20250218143715320315_518_323.jpg)