기상뉴스보면 악성코드 감염(?) … 케이웨더 악성코드 유포

2014-02-27 17:49

서버 권한 탈취돼 악성코드 유포에 이용돼… 관리자 인지도 못해

아주경제 장윤정 기자 = 기상정보 사이트 케이웨더(Kweather)가 악성코드 유포 통로로 이용된 정황이 확인됐다.

케이웨더 사이트는 지난해에도 주요 악성코드 유포통로로 이용된 이력이 있는 것으로 미뤄 공격자가 서버 권한을 확보한 것으로 보여 문제가 심각하다.

보안전문회사 빛스캔은 기상정보 사이트 케이웨더가 악성코드 유포통로로 이용되었다고 27일 밝혔다.

케이웨더(Kweather)는 기상 정보 제공 회사로 기상정보서비스, 기상관측장비 SI, 기상환경영향평가, 날씨상품 유통의 4분야를 주축으로 각 기업 및 개인이 필요로 하는 종합기상 서비스를 제공하고 있으며 모바일 어플리케이션을 통해서도 기상정보 서비스를 제공하고 있다.

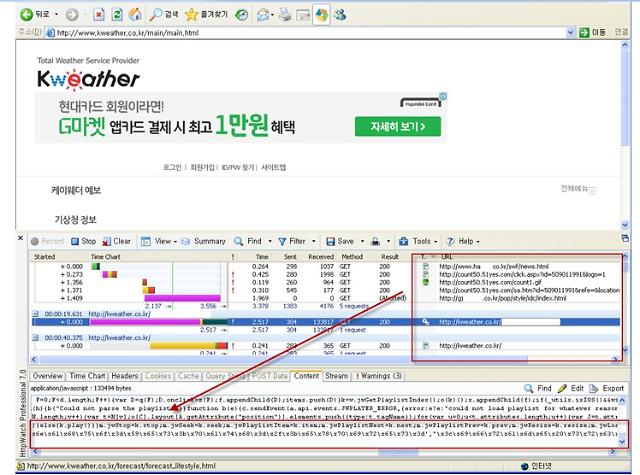

빛스캔의 분석에 의하면 공격에 이용된 악성링크가 추가된 위치 확인 결과 모든 페이지에 쓰이는 공통 모듈인 jwplayer.js내부에 포함되어 있어 사용자가 방문하는 페이지마다 감염을 유도하게 교묘하게 삽입되어 있었다.

2월 21일 악성코드 유포 흔적 - 케이웨더(자료: 빛스캔)

공격에 사용된 자동화 도구는 공다팩(Gondad Exploit Kit)이 사용되었으며 이용된 취약점으로는 자바 7종 IE 1종, 어도비 플래시 취약점 1종이 사용됐다.

특히, 파밍 악성코드 분석결과 본지가 26일 보도한 대신증권과 같은 증권사의 IP를 위조하는 파밍 공격으로 밝혀졌다.

오승택 빛스캔 과장은 "웹서비스를 통한 악성파일의 대량 유포와 감염은 매주 마다 영향력 있는 서비스를 대상으로 확대를 시도하고 있다"며 "모든 웹서비스 방문자들이 접속만 하면 감염이 발생될 수 있는 상황에서 위험은 계속 확대될 뿐이다. 웹서비스에 대한 보호와 보안대책 적용을 상시적으로 운영 하는 대책들이 있어야 현재 악성코드의 범람현상을 조절할 수 있게 될 것"이라고 경고했다.