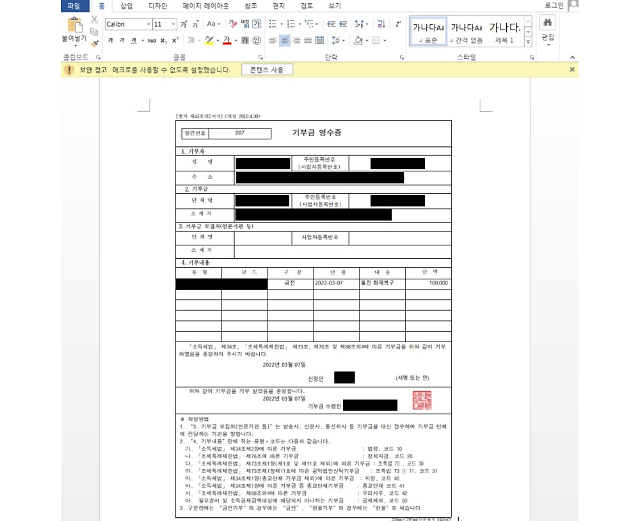

산불 피해 기부금 영수증으로 위장한 악성 문서[사진=안랩]

안랩이 4월 6일 '울진 산불 피해 기부금 영수증', '코로나 확진자 및 동거인 안내문', '제품 소개 카탈로그' 등 다양한 내용으로 위장한 악성 문서 파일 사례를 다수 발견하고 사용자 주의를 당부했다.

안랩은 3월 발생한 '울진 산불' 이슈를 악용해 제작된 악성 문서 파일을 발견했다. 공격자는 실제 많이 사용되는 기부금 영수증 서식(.doc)에 '울진 화재복구'라는 문구와 임의의 기부 금액을 넣어 사용자의 의심을 피했다.

문서 파일에는 악성 매크로가 삽입돼, 실행 시 문서 상단에 '콘텐츠 사용' 버튼이 나타난다. 사용자가 무심코 이 버튼을 누르면 매크로가 동작하고, 사용자 몰래 악성 URL에 접속해 추가 악성코드를 내려받는 등 악성 행위를 수행한다.

이 악성 파일은 특정 URL에 접속해 추가적인 악성 행위를 수행할 수 있다. 이 외에도 3월에만 '개발 SW 사용 가이드', '계약서 작성법', '가상자산 상속·증여 평가방법 안내' 등 다양한 사회적 이슈로 위장한 악성 도움말 파일이 발견돼 사용자의 각별한 주의가 필요하다.

'제품 소개 카탈로그' 위장 악성 문서 파일(.doc)도 발견됐다. 해당 파일을 열면 특정 기업의 제품 소개 카탈로그 내용과 함께 상단에 콘텐츠 사용 버튼이 나타나며, 이를 누를 경우 악성코드에 즉시 감염된다.

감염 이후 악성코드는 명령제어(C&C) 서버에 접속해 공격자의 명령을 수행하며, 사용자 PC의 정보를 탈취하는 등 악성 행위를 이어간다. 특히 카탈로그에는 실존하는 기업의 제품 소개가 나타나기 때문에 사용자가 악성코드 감염 사실을 알아차리기 어렵다.

피해를 예방하기 위해서는 △출처가 불분명한 문서 파일 다운로드·실행 주의 △매크로 포함한 파일의 '콘텐츠 사용' 버튼 클릭 금지 △주요 소프트웨어 최신 보안 패치 적용 △백신 최신버전 유지와 실시간 감시 기능 실행 등 보안 수칙을 지켜야 한다.

양하영 안랩 분석팀 팀장은 "공격자는 사용자가 관심을 가질 만한 특정 시기의 소재를 적극 활용해 악성코드를 유포한다"며 "사용자가 피해를 예방하기 위해서는 출처가 불분명한 문서 파일을 함부로 열지 말고, 열었더라도 매크로 실행 버튼 클릭을 자제하는 등 기본적인 보안수칙을 지켜야 한다"고 말했다.

![[날씨] 아침 기온 0도 안팎 뚝…일교차 15도 내외](https://image.ajunews.com/content/image/2024/11/23/20241123161702152439_388_136.jpg)

![[슬라이드 포토] 성수동이 들썩 오데마 피게 포토콜 참석한 스타들](https://image.ajunews.com/content/image/2024/11/22/20241122205657914816_518_323.jpg)

![[포토] 제8회 서민금융포럼](https://image.ajunews.com/content/image/2024/11/21/20241121114536531007_518_323.jpg)

![[포토] 기조연설 하는 페이커 이상혁](https://image.ajunews.com/content/image/2024/11/20/20241120115246771576_518_323.jpg)

![[포토] 발왕산은 벌써 겨울](https://image.ajunews.com/content/image/2024/11/19/20241119205226273772_518_323.jpg)